Sep

20

2011

Vous pensez déjà à installer Windows 8… Mais vous n’avez toujours pas terminé votre migration vers AD 2008R2… Voici un tableau synthétisant les principales étapes de migration et problèmes de compatibilté que l’ont peut rencontrer:

Read more »

Aug

26

2011

Cet article décrit comment signer un projet VBA sous Excel avec un certificat issu de votre PKI ADCS. Cette méthode peut s’appliquer pour n’importe quel projet VBA de la suite Office. Vous pouvez lire cette KB et cet article MSDN pour une introduction sur comment signer des projets VBA.

Read more »

May

22

2011

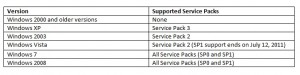

Dans cet article nous allons réaliser un inventaire de conformité WSUS des ordinateurs de votre domaine. Les machines qui peuvent recevoir des patchs de sécurité Microsoft doivent avoir une version d’OS et de Service Pack minimale, ci-dessous un tableau récapitulatif des versions de Windows supportées:

Read more »

Apr

19

2011

Nous allons voir dans ce post comment générer automatiquement un certificat SAN pour un serveur Web IIS 7.0 à partir d’une PKI d’entreprise, ce certificat va nous permettre d’avoir plusieurs URL en HTTPS sur un même serveur Web. Pour y parvenir nous allons notamment utiliser le PSRemoting apporté par WinRM ainsi que les CmdLets IIS.

Nous lançons notre script à partir d’une console d’administration et devons utiliser le PSRemoting pour créer le fichier CSR sur le serveur IIS avant de l’envoyer à l’autorité de certification, puis une fois le certificat émis le récupérer dans le magasin local du serveur Web et configurer la partie IIS.

Read more »

Nov

26

2010

Afin de changer les permissions sur une GPO vous pouvez utiliser le CmdLet Set-GPPermissions disponible avec les RSAT (import-module grouppolicy). Ce CmdLet ne permet pas de mettre des permissions du type “deny” ou de remplacer directement des permissions. Nous allons voir comment remplacer des permissions à l’aide du Security Descriptor Definition Language qui est utilisé pour éditer les permissions de tous types d’objets (système de fichiers, objets AD…). Pour mieux appréhender ce langage et un outil pour lire le contenu d’une chaine SDDL je vous conseille cet article.

L’opération de remplacement de permission sur une GPO peut servir quand un administrateur d’une OU créé une GPO, il en est alors propriétaire et ne donne pas les droits en contrôle total au groupe d’administration auquel il appartient. Sur notre domaine composé de deux sites, un par OU, nous avons deux types de GPOs: Read more »

Sep

02

2010

Suite à la mise en place d’une autorité de certification Windows 2008, nous avons à notre disposition un nouveau modèle de certificats pour les contrôleurs de domaine nommé Kerberos Authentication. Ce modèle remplace le précédent: Domain Controller Authentication. Pour avoir plus d’informations concernant les différents templates de certificats je vous conseille de consulter ce lien.

Le template Kerberos Authentication peut être installé pour remplacer le modèle Domain Controller Authentication à partir d’un DC sous Windows 2003 SP2. Ci dessous un tableau comparatif entre l’ancien et le nouveau modèle:

|

Domain Controller Authentication |

Kerberos Authentication |

| Key Usage |

Client Authentication

Server Authentication

Smart Card Logon |

Client Authentication

Server Authentication

Smart Card Logon

KDC Authentication. |

| Subject Alternate Name |

DNS Name : FQDN du contrôleur de domaine. |

DNS Name : FQDN du domaine.

DNS Name : Nom NetBios du domaine. |

Read more »

Aug

06

2010

Comme vous le savez déjà surement les OS Windows 2000 et XP SP2 ne sont plus supportés par Microsoft depuis le 13/07/2010. En conséquence les patchs de sécurité MS sortis depuis cette date ne sont plus applicables sur ces versions d’OS. Une faille de sécurité critique MS10-046 a été corrigé via le patch de sécurité KB2286198, son pré-requis pour les versions workstation est donc Windows XP SP3 et Windows 2003 SP2 pour les versions server. Cette KB nous explique tout de même comment se protéger en utilisant une solution de contournement, celle-ci consiste en l’édition de deux clefs de registre et la désactivation d’un service.

Cette solution de contournement est donc applicable sur vos postes qui ne sont pas encore à jour et qui ne peuvent recevoir le patch de sécurité fournit par MS. Son gros désavantage est la disparition des images d’icônes sur certains fichiers *.lnk. Il est donc très vivement conseillé de mettre à jour vos systèmes d’exploitation avec le bon Service Pack pour ne pas avoir à en arriver la. Si ce n’est pas réalisable dans des délais raisonnables nous allons voir comment déployer cette solution de contournement via GPO. Ce sujet a déjà été traité dans cet article du Group Policy Center, il nous indique comment activer ou désactiver la solution de contournement sous Windows 2008 via les préférences de stratégies de groupe. Nous allons dans ce post le compléter en indiquant comment se servir du filtrage WMI pour cibler le comportement de la GPO, à savoir activer la solution de contournement pour les postes qui n’ont pas le patch de sécurité d’installé et le désactiver sur les ordinateurs ayant la KB2286198 d’installée. Puis comment réaliser la même chose sans les GPO de préférences, avec un AD sous Windows 2003.

Read more »

May

10

2010

La stratégie de groupes restreints permet de définir le contenu des groupes locaux de vos postes de travail et serveurs qui sont dans votre domaine. Vous pouvez donc définir par GPO quels groupes de votre domaine seront administrateur locaux, utilisateurs avec pouvoir, utilisateurs du bureau à distance… de vos machines Windows.

Pour plus de détails sur ce type de GPO vous pouvez lire l’article de Jonathan sur Portail MCSE. Comme il l’explique nous pouvons mettre en place ces groupes restreints par remplacement ou bien par ajout. Ceci grâce au paramétrage via “membres” ou “membre de”, cette fonctionnalité est supportée par MS à partir de Windows 2000 SP4.

Nous allons dans cet article nous intéresser à la mise en place d’une GPO de groupes restreints par remplacement qui modifie le groupe administrateur local et utilisateurs avec pouvoir de nos postes de travail.

Read more »

Apr

29

2010

Nous allons voir dans ce post comment sécuriser vos postes en autologon, appelés aussi postes en mode kiosque. Ces postes sont accessibles par toutes les personnes de votre entreprise car aucun compte et mot de passe ne sont demandés pour y accéder, d’où le besoin de les sécuriser au mieux.

Le poste en mode kiosque utilise un compte de service pour ouvrir une session, la manière la plus connue pour configurer un tel poste est de passer via l’édition de clefs de registre. Cette méthode n’est pas ce qui se fait de mieux en matière de sécurité car le mot de passe du compte apparaît en clair dans le registre, le compte peut donc facilement être utilisé à d’autres fins.

Read more »

Apr

11

2010

Le titre de ce post peut paraître contradictoire, en effet l’utilisation des comptes génériques dans votre domaine doit être limitée au strict minimum. L’accès aux ressources devant être nominatif l’utilisation de ce genre de comptes est à éviter. Cependant pour des raisons politiques et/ou historiques un service de votre entreprise peut être amené à utiliser ce type de compte pour l’accès à une application ou à certaines machines. Ce compte étant utilisé par plusieurs personnes, le mot de passe de ce compte devient très rapidement connu au sein des différents services et peut vite servir à autre chose que son but initial. Si l’on impose une stratégie de changement de mot de passe classique sur ce compte, alors le jour de l’expiration du mot de passe, une personne effectuera la modification et ne pensera pas forcément à prévenir toutes les personnes en droit de se servir de ce compte. La plupart du temps ce genre de compte est donc configuré avec le flag “mot de passe n’expire jamais”, ce qui est une faille de sécurité évidente. Nous allons donc montrer dans cet article comment mettre en place un système automatique de changement de mot de passe pour ces comptes génériques et comment avertir les utilisateurs de ce changement de mot de passe.

Read more »